Кібероборона: безпечні вибори й жіноча першість

Якщо вам здається, що про нас забули, то вам лише здається.

Бо якщо шкідливе програмне забезпечення, яке днями знайшли на нафтопереробному заводі в Саудівській Аравії, – родом із РФ і якщо хакери з незрозумілою пропискою атакували міністерство оборони Японії, то до нас, в Україну, вже точно завітають. Напевно, очікування майбутньої війни робить такі, вузькоспецифічні заходи, як конференція з кібербезпеки, живими, а гості сюди приходять найнесподіваніші й при цьому доволі «стратегічні». Ця конференція професійної спільноти – Українська група інформаційної безпеки – проходить уже 14-й рік. Тут обговорюють, чим був особливий кібер-рік, що минає, і чого чекати у наступному. Тут можна з користю послухати спікерів, бо інформацію про головні проблеми, виклики й рішення можна почути з перших вуст.

У ЧОМУ ПОМИЛЯЄТЬСЯ ТРАМП?

У холі Українського дому, де відбувається конференція, за кілька хвилин до початку я бачу її організаторів та спікерів і прошу прокоментувати останні новини.

- Газета The New York Times пише, що мобільний телефон Трампа прослуховується російською і китайською розвідками. Що ви порадили б Трампу? Що, йому тепер взагалі айфоном не користуватися? – запитую я Костянтина Корсуна, співзасновника фахової спільноти Українська група інформаційної безпеки.

- Ну, не знаю, яку пораду я міг би дати президенту США. Напевно, більше довіряти своєму security-сервісу; й він, й інші спецслужби США – добре фінансовані структури, які не мають проблем із бюджетом. Це питання не технічне, це питання загальної безпеки – вести конфіденційні розмови у контрольованих тобою приміщеннях. Але проблема Трампа в тому, що він не довіряє власному оточенню, бо він фігура контраверсійна, суперечлива. У нього багато ворогів скрізь, і, розуміючи це, він не довіряє власній службі безпеки. Через це, дійсно, канали передачі не захищені, і поставити перехопну базову станцію – це не так дорого для Китаю та Росії, навіть якщо це професійне рішення для ось таких перехоплень. Поставити станцію, хай за 50 і 10 млн дол. США (сюди входять загальні затрати на подібну спецоперацію ворожої розвідки, включно зі створенням піставних компаній, підкупом посадовців, вербуванням агентури, заходами власної безпеки тощо), – і слухати весь трафік. Це – метадані, по яких можна зробити багато аналітичних висновків.

- Є ще одна новина. Кіберкомандування Збройних сил США почало превентивну операцію із захисту листопадових довиборів від російського втручання. Американські військові сигналізують росіянам, яких підозрюють у поширенні дезінформації, загрожують їм, що за їхньою діяльністю стежать, обіцяють санкції та офіційні обвинувачення. Що ви про це скажете?

- Спецоперація – голосно сказано. Спецоперації – це закрита річ. Насправді, американці хотіли передати росіянам певний меседж. Причому, не таємними каналами чи агентурою. Спецоперація полягала в тому, щоб меседж поширити максимально публічно, залучивши максимальну кількість слухачів. Це дуже сильний хід! Росіяни, гадаю, не розраховували на це, вони собі не можуть це дозволити.

Розпитую Костянтина і про річницю акції Флешмоб #FuckResponsibleDisclosure. (Нагадаю, що наприкінці 2017 року група патріотичних хакерів «Українського кіберальянсу» разом з іншими IT-фахівцями впродовж майже двох місяців проводили акцію з метою оцінки рівня захищеності державних ресурсів. Волонтери вирішили перевірити, чи справді чиновників турбує інформаційна безпека, – і виявили масу вразливостей інформаційних систем держструктур. Акція була досить скандальною, але здобула популярність у журналістів та суспільства, які вважали, що фахова спільнота в такий спосіб контролює зусилля та витрати влади на кібербезпеку).

- Акція була дуже гучною, навіть якщо Кіберальянс десь перебирав. Чи покращилася ситуація із захистом?

- Суттєво ні, – визнає Костянтин. – Активісти дещо розчаровані. Менше приділяють цьому увагу. Активісти втратили інтерес, бо зміни на краще неспівставні з вкладеними ними зусиллями. Але саме під тиском громадськості та завдяки таким акціям підприємства чогось навчаються. На жаль, акція захлинулася – і не тому, що зникли проблеми, а тому, що активісти втомилися лупати цю скелю.

ЄВРОПЕЙСЬКІ ПРАВИЛА НА КОРИСТЬ ЛЮДЯМ

Про що говорилося на конференції? Спікер із Латвії Дайніс Лукашевич, фахівець із захисту персональних даних, розповів про таку непросту штуку, як новий регламент (нове правило) Євросоюзу під назвою GDPR.

Я кілька разів намагалася зрозуміти, що це таке – GDPR і кому воно адресоване. Що означають ці нові європейські правила поводження із персональними даними, за кого вони: за користувачів чи за компанії, які настільки необережні із нашими даними, що перетворюють їх мало не в рулон туалетного паперу?

Із презентації Дайніса Лукашевича стало зрозуміло: цей регламент – точно про права людини. Не знаю, як ми, а онуки з часом зможуть виставити компанії на 20 млн євро, якщо ті будуть необережно користуватися нашими даними.

Тепер компанії, які планують працювати в ЄС, повинні будуть дуже вдумливо працювати з даними клієнтів, ставити собі запитання: що таке обробка персональних даних, скільки і де їх берегти, коли видаляти, як переглядати? Автор розповідав, які дані й чому компанія має берегти та які системи використовувати, щоб їх надійно захищати. Цікаво, що штраф за порушення цього регламенту може сягати 4% обороту компанії.

Одним словом, європейські правила про поводження із нашими даними GDPR – це «про добро», про цивілізоване та обережне поводження з інформацією, яка зачіпає приватні інтереси людей…

ЦИФРОВА ГІГІЄНА

Максим Ц., один з очільників впливового підрозділу СБУ, пояснив, у чому полягає його робота:

- Ми нікого не атакуємо, не ламаємо, що там не згадували б про нас. Але відносити нашу роботу до кіберзахисту некоректно. Кібербезпека – це стан, кіберзахист – це діяльність. Наша робота – контррозвідувальна діяльність, діяльність із захисту ресурсів, інші види діяльності, яких потребує суспільство. У тому числі, цифрова гігієна. Це все – діяльність різних суб'єктів, які створюють або стан захищеності, або стан незахищеності. Чим більше знаємо, тим більше усвідомлюємо, що ми незахищені, що нас атакують постійно.

- Інцидент, атака, злочин мають різний зміст та глибину, – каже Максим. – Всі кібератаки доцільно на початку розглядати як інцидент. Потім, коли ми дізнаємося, що за цим стоїть хтось, а не криворукий системний адміністратор організації, – тоді розуміємо, що це кібератака. І коли це вже злочин, то ми вступаємо у сферу кримінального права чи кримінально-процесуального кодексу. Якщо дивитися на інциденти, то їх – сотні й тисячі. Вони – початкова точка відліку для того, щоб зрозуміти, що це за предмети. А після цього ми зрозуміємо – хто нас атакує, яким чином, чим це підтверджується, кого це стосується, навіщо це робиться, хто за цим стоїть.

- Мета нашої діяльності – каже Максим Ц., – попередити. Якщо Держспецзв'язку не захистив, якщо ми не попередили, то це програш…

Що стосується негласної перевірки об'єктів критичної інфраструктури, то це – тести на проникнення, це те, що ми відпрацьовуємо, бо ще не ухвалений перелік об'єктів критичної інфраструктури, до яких ми маємо застосовувати наші можливості. Але ми над цим працюємо.

Але, – зазначає представник СБУ, – ми не перекриваємо усіх кіберінцидентів. Наша специфіка полягає й у тому, що ми концентруємося на APT-атаках, атаках, за якими стоять державні гравці. Що їх відрізняє? Високі витрати без комерційного сенсу, висока кваліфікація тих, хто їх робить, скоординованість дій та наявність задуму, який віддзеркалює політичну волю й політичні цілі. Це не завжди помітно і не завжди це можна оприлюднити одразу…

Конкретні приклади навели інші співробітники СБУ – Андрій У. та Сергій Ф.

Один із них – атака на веб-сайт ДП Антонов, коли зловмисники зуміли розмістити на сайті фейкові новини та лист із критикою уряду – основний акцент робився на начебто неможливості виконати міжнародні контракти. Таким чином росіяни компрометували ДП Антонов… Причому, фейкову новину поширили російські медіагрупи.

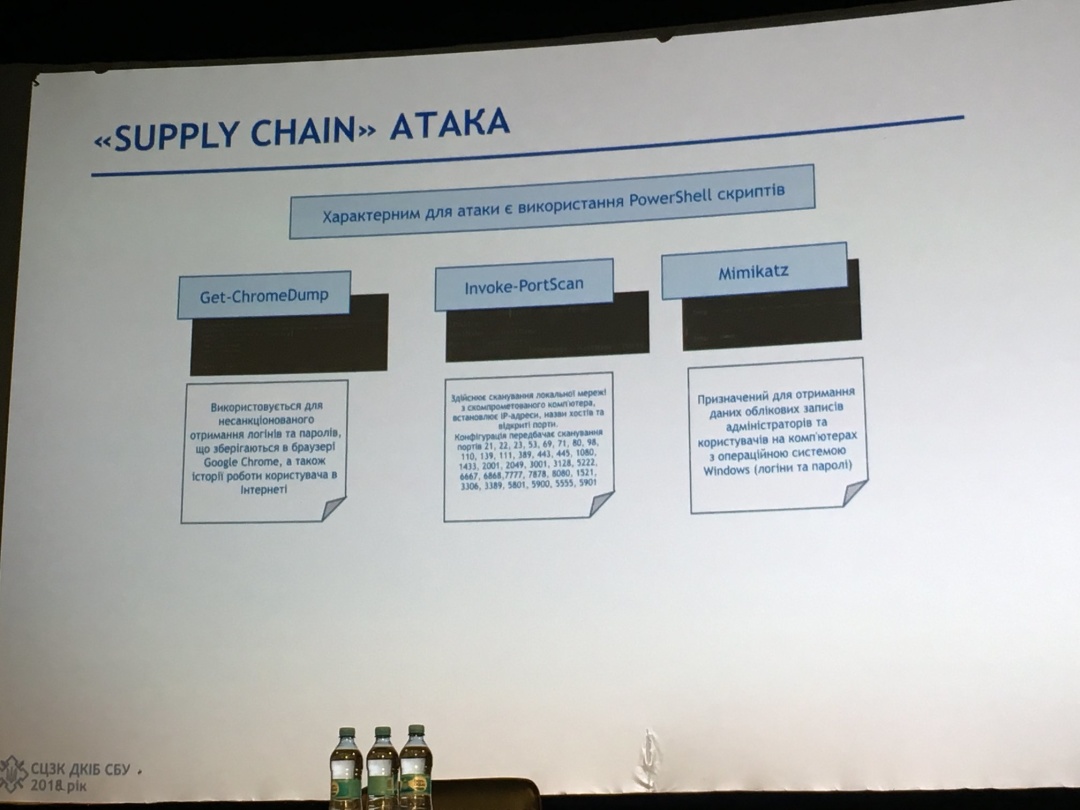

Інший напрямок хакерської діяльності – компрометація розробників програмного забезпечення.

Ще одна відома атака – у травні 2018 року – уразила понад 20 тисяч пристроїв органів влади і об'єктів критичної інфраструктури. Під цю атаку, VPN-filter, як виявилося, було створено окрему інфраструктуру, розроблено окремі зразки унікального шкідливого програмного забезпечення.

Андрій У., іронічно натякуючи на російське авторство атак, каже:

- Ми побачили, що хакери (мається на увазі – нападники) – люди дисципліновані. Вони працюють з понеділка по п'ятницю, середа у них, як у нас – спортивний день, а п'ятниця – останній день, коли можна плани на тиждень закрити. При цьому, якщо подивитися по часу, помітно, що законодавство вони шанують, але є певне зміщення до київського часу – на дві години. Це – Вірменія, Сейшели та Європейська частина РФ…

Сергій Ф. розповів, як розвивалася атака і як довелося з нею боротися, покроково витягуючи уражені файли з уражених роутерів.

ХАКЕРИ І ВИБОРИ

У холі в перерві бачу Віктора Жору, експерта, одного з організаторів конференції, який брав участь у ліквідації кібератаки під час президентських виборів 2014 року. Він бере участь у дискусії щодо безпеки виборчих процесів в Україні й розповів, що до дискусії були залучені й співробітники ЦВК. Їх цікавило, чи треба залучати зовнішніх аудиторів для тестування системи підбиття результатів виборів...

«Палітра загроз є досить великою, а око стороннього аудитора дозволить з`ясувати, чи не є система скомпрометованою, – розмірковує Віктор. – Загалом, порівняно з 2014-м, багато зроблено. І хоча ми маємо унікальний досвід того, як у режимі реального часу протистояли ФСБ, але систему слід оновлювати. РНБО створило для цього робочу групу. Шукають фінансування, щоб замінити обладнання. А під нове обладнання слід змінювати систему, і ця робота вже має стартувати з початку зими», – ділиться інформацією Віктор.

- Віктор, ви кібер-песиміст чи кібер-оптиміст щодо ситуації в Україні? – запитую його.

- Я кібер-реаліст. Дещо в країні робиться. Не час посипати голову попелом, і варто зрозуміти – процес повільний. Мій колега запитував: система кібербезпеки в Україні – міф чи реальність? Моя відповідь – це реальність, але сувора... Супротивник має більші фінансові та людські ресурси, і ми не маємо підстав розслаблятися...

ПЕРШИМ ПРОГРАМІСТОМ БУЛА ЖІНКА

Засідання останньої панелі було присвячено жінкам-програмістам.

Я говорю з одним з її організаторів – Алісою Міллер.

- Раніше програмістами були переважно жінки, – розповідає Аліса, – Під час Другої Світової війни в Блетчлі-парк (офіс, створений для автоматизації військових процесів, шифрування та дешифрування військових повідомлень, якими обмінювалися німці) працювали виключно жінки... Цікаво, що коли цю програму зламали, протягом двох років використовували складні процеси, щоб німці не здогадалися, що вона зламана. Тоді саме жінки займалися програмуванням, обчислювальними машинами. Першим програмістом обчислювальної машини Марк I й першою людиною, яка написала першу мову програмування, була жінка. Але в наші дні, коли з'явилося більше мов програмування, більше алгоритмів, і це стало більш популярним, – чоловіки почали домінувати у цій сфері.

Але, – каже співрозмовниця, – я бачу в вишах розумних, мотивованих дівчат, які вважають, що точні науки не здатні остогиднути. І треба допомагати тим дівчатам, старшокласницям, студентам, дати їм зрозуміти, що інженер – це не окуляри, розтягнутий светр і життя з мамою. Жінки працюють в усіх командах, що причетні до найгучніших перемог у кібервійні, але їм властиво про це мовчати.

…Одним словом, кібервійна продовжується, хоча на фронті й затишшя. Але такі-от заходи – у чомусь непоганий тренінг для її операторів.

Лана Самохвалова, Київ

Фото: Аніщенко Сергій, facebook.com/sergiy.rekun, facebook.com/kostiantyn.korsun